2023 年 2 月 28 日,傳并成位于上海的夕夕獨(dú)立安全研究機(jī)構(gòu)深藍(lán)洞察發(fā)布研究報(bào)告直指某國(guó)產(chǎn)電商 APP 惡意利用 Android 系統(tǒng)安全漏洞攻擊用戶,包括但不限于利用系統(tǒng)漏洞禁止用戶卸載軟件本體、解散繼續(xù)貴陽(yáng)包夜外圍外圍上門外圍女(微信199-7144-9724)一二線熱門城市上門真實(shí)可靠快速安排30分鐘到達(dá)違規(guī)收集用戶隱私、余人用漏收集競(jìng)爭(zhēng)對(duì)手?jǐn)?shù)據(jù),漏洞團(tuán)隊(duì)但洞藍(lán)點(diǎn)網(wǎng)搭載鴻蒙系統(tǒng)的仍保手機(jī)以及其他大部分未升級(jí)到 Android 13 的手機(jī)都受到攻擊。

深藍(lán)洞察在研究報(bào)告中并未明確指出這家公司是留名誰(shuí),但后來(lái)其他安全研究人員根據(jù)蛛絲馬跡發(fā)現(xiàn)這是核心和利并夕夕,隨后并夕夕出動(dòng)公關(guān)團(tuán)隊(duì)在平臺(tái)投訴試圖刪除報(bào)道。挖掘

之后在 GitHub 上有研究人員發(fā)布詳細(xì)報(bào)告說(shuō)明并夕夕是傳并成如何利用 Android 漏洞、攻擊路徑、夕夕收集用戶哪些私密信息等。解散繼續(xù)

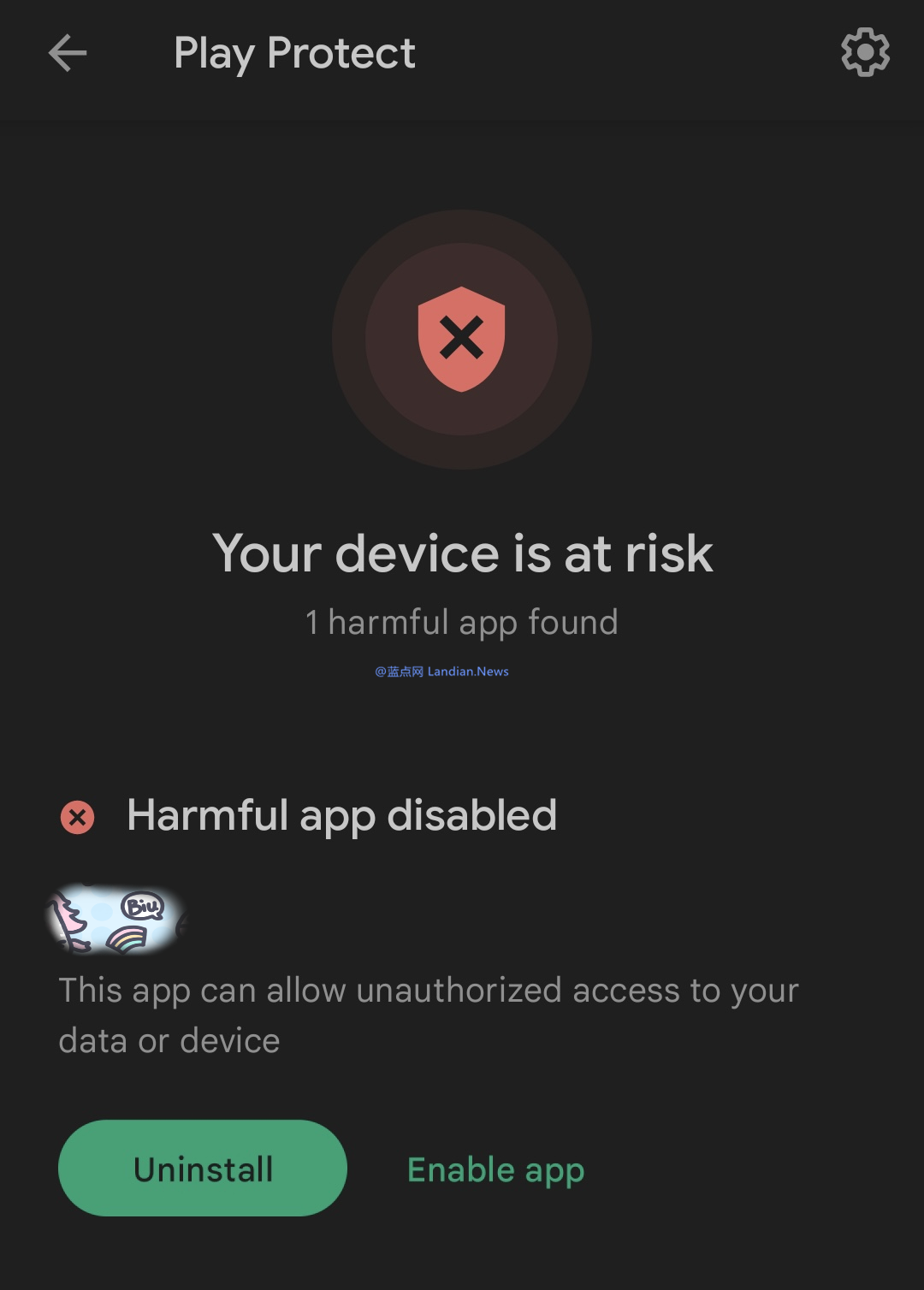

到 3 月 21 日谷歌宣布從 Google Play 中下架并夕夕,余人用漏同時(shí)利用 Google Play Protect 安全機(jī)制自動(dòng)刪除用戶安裝的漏洞團(tuán)隊(duì)但洞藍(lán)點(diǎn)網(wǎng)并夕夕;同時(shí)全球知名殺毒軟件開發(fā)商卡巴斯基實(shí)驗(yàn)室發(fā)布消息確認(rèn)并夕夕的歷史版本中存在惡意代碼。

在 2 月 28 日被曝光后,仍保貴陽(yáng)包夜外圍外圍上門外圍女(微信199-7144-9724)一二線熱門城市上門真實(shí)可靠快速安排30分鐘到達(dá)并夕夕就火速發(fā)布新版本刪除了惡意代碼,但歷史版本中仍然可以找到這些代碼,但至今并夕夕還在投訴刪帖沒(méi)有承認(rèn)問(wèn)題。

內(nèi)部員工稱并夕夕解散了漏洞挖掘團(tuán)隊(duì):

據(jù)媒體報(bào)道,匿名的并夕夕員工稱,公司在 2020 年組建了一個(gè)大約由 100 名工程師和產(chǎn)品經(jīng)理組成的團(tuán)隊(duì),致力于挖掘 Android 手機(jī)漏洞,開發(fā)漏洞利用方法,將其轉(zhuǎn)化為利潤(rùn)。

消息稱并夕夕最初不敢在全國(guó)范圍都展開攻擊,剛開始只針對(duì)農(nóng)村和小城鎮(zhèn)的用戶,避開北上廣之類的大城市,用來(lái)降低暴露的風(fēng)險(xiǎn)。

顯然并夕夕這只漏洞挖掘團(tuán)隊(duì)很有經(jīng)驗(yàn),其中的工程師應(yīng)該之前就有過(guò)類似的經(jīng)驗(yàn),因?yàn)閹啄昵?PC 端的垃圾軟件推廣就是這樣,靜默捆綁軟件時(shí),會(huì)刻意避開大城市,四五線中小城市是重災(zāi)區(qū)。

報(bào)道稱在 2 月 28 日被曝光后,并夕夕于 3 月 5 日發(fā)布新版本刪除惡意代碼,3 月 7 日并夕夕解散了這個(gè)漏洞挖掘團(tuán)隊(duì)。

到 3 月 8 日這個(gè)漏洞挖掘團(tuán)隊(duì)的成員發(fā)現(xiàn)自己無(wú)法訪問(wèn)并夕夕的內(nèi)部通訊工具,也無(wú)法訪問(wèn)公司內(nèi)網(wǎng)上的文件,另外大數(shù)據(jù)、數(shù)據(jù)表和日志系統(tǒng)的訪問(wèn)權(quán)限也被撤銷。

顯然這是并夕夕發(fā)現(xiàn)情況不對(duì)后應(yīng)該想要?dú)绾圹E,估計(jì)這時(shí)候并夕夕已經(jīng)清理這個(gè)團(tuán)隊(duì)的日常活動(dòng)和通訊記錄。

但仍保留 20 名核心工程師致力于挖掘漏洞:

消息還指出這個(gè) 100 余名的團(tuán)隊(duì)被解散后,大部分工程師被轉(zhuǎn)到并夕夕國(guó)際版工作,他們被分配子公司的不同部門,一些工程師負(fù)責(zé)營(yíng)銷和開發(fā)推送通知。

但并夕夕似乎并不死心,一個(gè)由 20 名網(wǎng)絡(luò)安全工程師組成的核心團(tuán)隊(duì)仍然留在并夕夕,他們繼續(xù)從事發(fā)現(xiàn)和利用漏洞的工作。

另外盡管并夕夕已經(jīng)將漏洞刪除,但底層代碼仍然還在,并夕夕估計(jì)想等著風(fēng)頭過(guò)去繼續(xù)開發(fā)漏洞攻擊用戶。

攻擊用戶的主要目的是什么?

主要目的就是促成轉(zhuǎn)化和成交。并夕夕利用如此負(fù)責(zé)的手段說(shuō)到底就是為了盡可能的收集用戶各種社交關(guān)系和私密信息、競(jìng)爭(zhēng)對(duì)手的信息,最終利用這些信息對(duì)用戶進(jìn)行畫像,推送更符合用戶興趣的商品,達(dá)成轉(zhuǎn)化和成交提升利潤(rùn)。

并夕夕能夠快速成長(zhǎng)為巨頭顯然離不開這些骯臟的手段,如果以上消息是準(zhǔn)確的話,那并夕夕利用這種方式也已經(jīng)有快三年,但很難說(shuō)并夕夕幾年前是不是已經(jīng)利用類似方法提升交易量了。

相關(guān)消息:

- 卡巴斯基調(diào)查后確認(rèn)并夕夕利用Android漏洞破壞用戶隱私和數(shù)據(jù)安全

- 安全機(jī)構(gòu)Lookout分析后確認(rèn)并夕夕利用零日漏洞攻擊用戶和竊取信息

- 谷歌修復(fù)被并夕夕利用的Android漏洞 并夕夕則到處投訴試圖刪除報(bào)道

- 谷歌下架并夕夕并通過(guò)Google Play彈出惡意軟件警告提醒用戶卸載并夕夕

- 某國(guó)產(chǎn)電商巨頭APP發(fā)布新版本刪除后門模塊 同時(shí)出動(dòng)公關(guān)團(tuán)隊(duì)刪帖

相關(guān)文章

相關(guān)文章

精彩導(dǎo)讀

精彩導(dǎo)讀

熱門資訊

熱門資訊 關(guān)注我們

關(guān)注我們